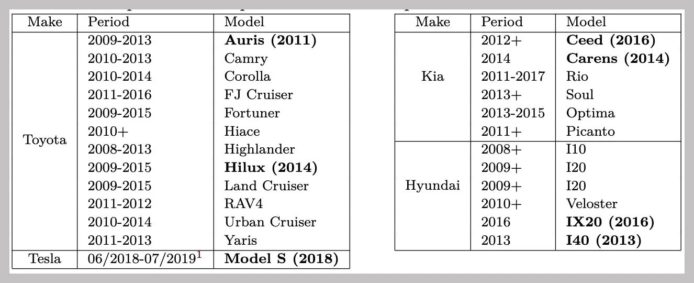

英國和比利時的保安研究員早前發現,一款廣泛被日、韓車廠所使用的免鑰匙啟動系統,黑客可以藉著其加密功能的漏洞,模擬車主的車匙解除汽車防盜,然後發動汽車。涉事的為 Texas Instruments 的 DST80 加密系統,影響 2008 至 2019 年期間出廠的 Toyota、Kia、Hyundai 和 Tesla 部份車款。

研究人員指黑客只需利用一款廉價的 Proxmark RFID 訊號收發裝置,靠近任何內置 TI DST80 的車匙,就可以讀取內裡的密碼資料。黑客帶著儲存車匙資料的 Proxmark 裝置,就能夠模擬車主的車匙,將防盜器解除和發動引擎將車駛走。受影響的車款包括 Toyota Camry、Corolla、RAV4、Hiace、Yaris,Hyundai I10、I20、I40,Kia Ceed、Rio、Soul、Picanto,不少都是銷量甚高的大眾化車款。

就連 2018 年中至 2019 年中出廠的 Tesla Model S 亦受影響,但廠方去年已經針對漏洞推出更新修復。Toyota 證實系統加密功能有漏洞,但強調因此被偷車的機會不高,因為上述方法有兩個難題,首先黑客需要在車匙 1、2 寸距離才能複製密碼資料,其次是要找到在沒有車匙下發動汽車。不過保安研究員表示,只要以螺絲批或偷車賊慣用的駁線技巧就有機會破解。

來源:IACR

分享到 :

最新影片