美國網絡安全局 CISA 與英國國家網路安全中心 NCSC 27 日發表報告指,由去年11月 QNAP 爆發 QSnatch 惡意程式攻擊開始,至今已有近 6.2 萬台部 QNAP NAS 受到感染,而 QNAP 官方已經釋出更新程式,但 QSnatch 會修改系統主機的檔案,讓 QNAP NAS 無法獲得更新, CISA、NCSC 建議必須先進行完整的回復出廠設定,再升級韌體,才能從裝置中徹底清除 QSnatch 。

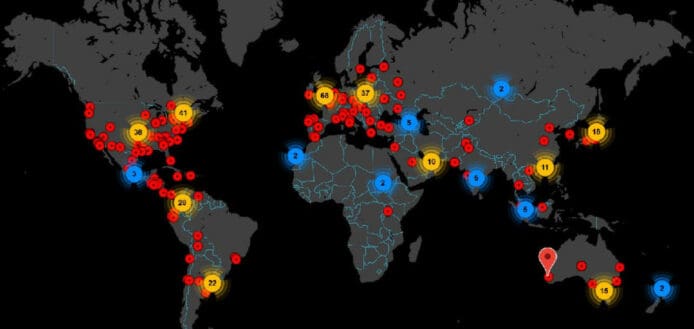

根據英國及美國政府的研究報告指出,直到 2020 年 6 月,全球有將近 6.2 萬部 QNAP 裝置感染,QSnatch 惡意程式透過 DGA 網域產生演算法定期生成不同網域名,並建立 C&C 伺服器連線送出 HTTP 封包,將使用者的帳戶及密碼、系統設定檔或 log 檔內的重要資料,加密傳給 C&C 伺服器,同時會開啟 SSH 後門,植入webshell 供黑客遠端存取。

而更重要的是,研究人員懷疑 QSnatch 具備持續攻擊能力,因為即使 QNAP 官方已經釋出更新程式,但該惡意程式仍能修改系統檔案,將 NAS 更新使用的核心網域名修改成過期版本,令已經被感染的 QNAP NAS 無法獲得更新。

英美兩國在研究多月後,仍未查出 QSnatch 惡意程式的背後組織和目的,亦未能查出它是透過舊版韌體漏洞,還是破解管理員密碼來入侵 QNAP NAS 裝置,可見 QSnatch 背後的攻擊者能力相當高。兩國專家建議,所有曾經感染 QSnatch 的 QNAP NAS 裝置,必須先進行完整的回復出廠設定,再升級韌體,才能從裝置中徹底清除 QSnatch 。

資料來源 : HELPNETSECURITY, ZDNET

分享到 :

最新影片