Zoom 廣泛應用於學習、工作,最近的爆發出的各種保安問題令好多用家關心。Zoom 究竟安全與否,如果被強迫要用的話,又如何保護自己?以下文章將不設前置立場,對於近日曝光的 Zoom 各種問題加以詳細探討。

Zoom Bombing惡作劇入侵會議

Zoom 近來最令人關注的議題,就是 Zoom 會議有機會被黑客入侵,又或者遭惡作劇騷擾。最常出現於學校的教學當中,學生們為尋求刺激,將 Zoom 會議的 ID 與密碼(或連結)在公眾地方發佈,希望有人闖入並搗亂課堂。

不過這方面很難說是「保安漏洞」,例如你自願將銀行卡連同密碼放在公眾地方,然後有人拿去偷了你的錢,這方面就不是資訊保安出現了漏洞,而是用戶對重要資料保護不周。

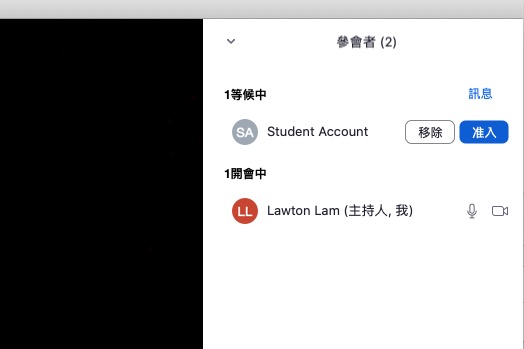

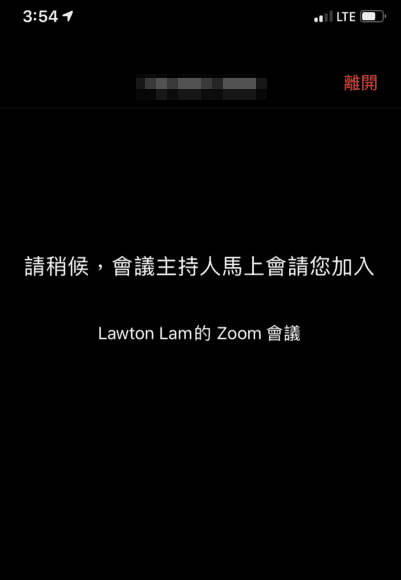

不過 Zoom 已經對 Zoom Bombing 問題作出對策,在新版本的 Zoom 當中,用家可為會議設置「等候室」。有任何人想加入會議,都必須通過會議主持人的允許才可入室,能夠解決大部份 Zoom Bombing 問題。但此措施也造成了另一個問題,就是需要人手去核准用戶加入。

等候室未入室者都可接收視訊(已修正)

根據最早探討 Zoom 安全問題的論文之一,加拿大多倫多大學的「The Citizen Lab」文章提及過,Zoom 等候室存在一個保安疑慮。在其後的新文章裡面,詳細介紹新參加者在等候室等候批核時,Zoom 會在背後連接會議,並接收會議的畫面(但聲音則並無接收),只是在等候者的電腦畫面前看不到罷了。文章指在等候室並未得到核准入室的用戶,有可能釋出接收的視訊內容。而 Zoom 則向「The Citizen Lab」表示有關漏洞已在最新版 Zoom 得以解決。

▲舊版Zoom曾出現等候室待邀人士接收到會議視訊資料(但看不到)的問題,該漏洞已獲修正

安裝包內含挖礦插件

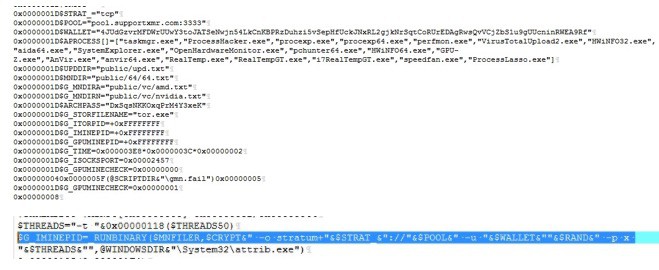

Zoom 除了自身的資安疑慮,更有其他黑客對其虎視耽耽。網路上有不少 Zoom 安裝程式,被黑客植入挖礦插件,當用戶透過該安裝包安裝 Zoom,其附帶的挖礦插件會被植入電腦。

不過此問題並非 Zoom 一個軟件會發生,網路上出名的軟件都有可能被植入有害插件。有黑客甚至破解軟件開發者官網,植入內置有害插件的安裝包。近來發生的 Zoom 挖礦問題,都並非來自於官方網站。用戶有責任從官方網站下載安裝程式,不要使用網路一些網站、討論區轉載的安裝包。

▲有網路上流傳的Zoom安裝程式被惡意植入挖礦程式,用戶宜於官網下載安裝檔

任何帳戶都可被破解 (已修正)

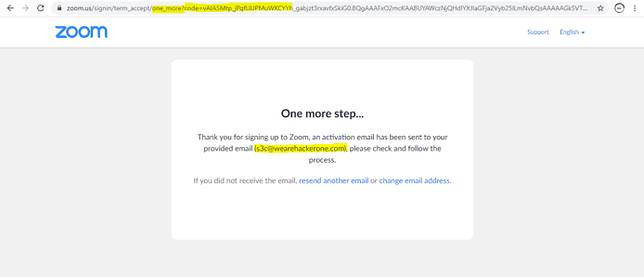

Zoom 在核實用戶身份時,會傳送一個核實電郵到用戶的註冊電郵。有網絡專家就發現,即使不接收註冊電郵,只要在提醒用戶去收電郵的頁面,複製在網址列出現的一段編碼,並貼上到另一頁面,即可通過用戶身份核實過程。如果他知道一間公司其中一個人的帳戶,如 support@companyname.com,他可假扮另一個網址如 attacker@companyname.com 然後登入前者的帳戶,再於帳戶通訊錄中,得出該公司其他帳戶的名稱,然後就可破解整間公司的 Zoom 帳戶。而這個漏洞在 4 月 1 日被 Zoom 修正。

▲有人試過複製瀏覽器視窗出現的編碼,就能騙過Zoom電郵認證系統(有關問題已修正)

資料傳送往中國

近日有外媒發現,部份 Zoom 用戶會被連接到 Zoom 中國伺服器,即使會議中所有用戶都並非中國用戶。用家就擔心資料會被「送中」。中國現行法規規定,所有位於中國的伺服器,其資料都需要存放在中國。Zoom 這個情況就有機會令到用戶資料傳送並被存放在中國伺服器,而且用戶會擔心該伺服器並非以 AES-256 方式加密,而是以規格較低的 AES-128 方式加密。

Zoom 的解釋是,一般情況下用戶都會連接到所屬地區例如歐美的伺服器,但由於現時太多人同時使用 Zoom 服務,流量不勝負荷,令 Zoom 選擇連接其他伺服器,而剛好 Zoom 又把中國的伺服器加入了白名單,引致出現歐美用戶連接中國伺服器的情況。

在事件曝光後,Zoom 發表付費用戶新功能,就是可自行選擇服務連接的伺服器,這樣就能避免在毫無預警之下連接中國伺服器。但免費版的用戶,仍有機會連接到 Zoom 中國伺服器。

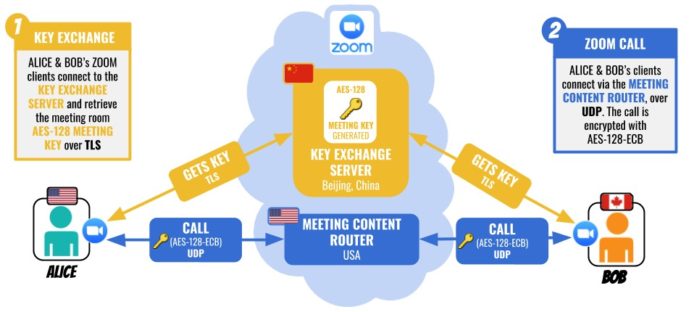

資料傳送被發現只以 AES-128 方式加密

Zoom 曾在宣傳頁面當中介紹他們以 AES-256 加密標準為數據加密。不過加拿大多倫多大學的研究就發現,由 Zoom 伺服器傳輸出來的數據,其加密強度只有與 AES-128 標準相近,與聲稱的 AES-256 相距甚遠。而加密強度較差的情況下,用戶資料有機會被黑客攔截後,直接被黑客破解。

▲加拿大「The Citizen Lab」實測 Zoom 的資料加密只達到 AES-128 水平

▲加拿大「The Citizen Lab」實測 Zoom 的資料加密只達到 AES-128 水平

Zoom 擁有加密密鑰

同加密方式相同,Zoom 對外宣稱用戶之間的對話採用了 End to End 端對端加密,照道理 Zoom 不應持有加密密鑰(密鑰可用作解密之用)。不過根據報告,Zoom 掌有密鑰,令人擔心如果政府機構要求 Zoom 交出對話資料,Zoom 有可能將完整的對話內容交給政府機構。此問題令連接中國伺服器的問題再加大數倍。

Zoom 對此作出解釋,在 4 月發佈的一篇官方文章指出,所有 Zoom 會議都需要用戶與 Zoom 伺服器作出連接。此意味著所謂的端對端加密,只是在用戶與 Zoom 伺服器之間作出,而並非用戶與用戶之間。

Zoom 由中國軟件公司開發會有後門?

Zoom 是一間美國公司,總部在美國,不過它旗下有 3 間開發公司,當中軟視軟件(蘇州)有限公司、軟視視頻軟件(杭州)有限公司同為中國註冊公司,另一間則為美國雲視頻軟件技術有限公司,3間公司皆由 Zoom CEO 袁征兼任 CEO。根據外媒資料,Zoom 旗下的開發公司在中國雇用 700 名開發者進行研究開發,可說主要開發團隊都在中國境內。而令人擔憂的是,過往中國政府對於境內高科技企業開發的插手,是否會令到該軟件有著潛在的後門。

「比較」安全使用 Zoom 的方法

以上提及的各種資安疑慮,部份屬於用戶責任,例如有用戶向其他人洩漏密碼,並不能全部怪罪於軟件開發商;下載到有挖礦插件的安裝包,也是因為用戶不在官網下載所致。不過 Zoom 自己實在擁有太多「低層次」的「bug」,例如未入室的人士在等候室都可接收視訊訊息;驗證電郵的系統只要 copy and paste 一段內容就能順利通過,都令用戶對他失去信心。再加上 Zoom 與中國千絲萬縷的關係,Zoom 自身是無法解釋,這方面只可以說「信者恆信,不信者恆不信」。

如果你慣常使用 Zoom 來開會,而你對資訊安全有疑慮的話,可透過以下的招數來保護自己:

1.不在網路上提及自己的重要私人資料,例如身份證號碼、銀行帳戶號碼等,如有機密內容需要討論,面談才是較為安全

2.只從官方網站下載 Zoom 安裝程式

3.不向其他人洩露 Zoom 會議的密碼,可設管理員制度管理等候室,以減輕老師、會議主持人的負擔

4.不要使用自己的真實電郵、Google帳號、Facebook 帳號來申請或驗證 Zoom 帳號

5.不要同時間傳送會議的 ID 以及密碼。可選擇用 SMS 傳送密碼,再以電郵傳送會議 ID。

6.所有視訊鏡頭在不用的時候,以物理方式進行遮蓋,例如貼上膠紙

7.平時不要安裝來歷不明的應用程式、不要點擊有可疑電郵附件、不要點擊有可疑的連結,以免有害軟件洩露電腦內敏感內容

8.在電腦上建立一個只有一般權限(非管理員權限)的帳戶,並以該帳戶進行 Zoom 會議,自己一般使用時切換回自己原有帳號。

9.如電腦或會議過程中遇到有任何懷疑資料洩漏的問題,應向公司或機構所屬資訊科技部門查詢。

10.考慮轉用其他通訊軟件,例如 Google Hangouts Meet、Skype、Microsoft Teams、CyberLink U Metting、Cisco WebEx 等等。

分享到 :

最新影片