AirTag 推出不久後便成為城中熱話,但近日卻被發現了不少安全漏洞,除了之前有安全研究人員入侵了 AirTag 的微控制器,可藉 NFC 功能向其他人展示出任意網頁之後,日前又有研究人員發現 AirTag 所發出的找尋失物訊號,能夠被植入任意資料,再經由第三者的 iPhone 傳送。此漏洞或有機會被黑客利用把一些本身無網絡的電腦或感應器,加入數據發送功能,從而竊取當中的機密資料。

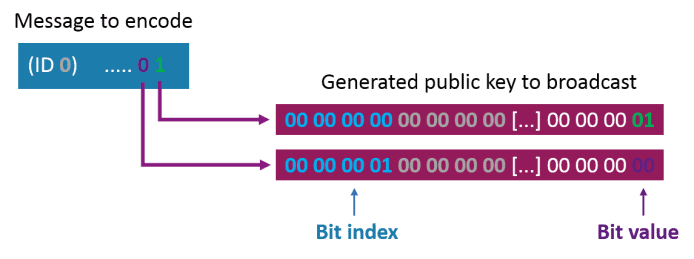

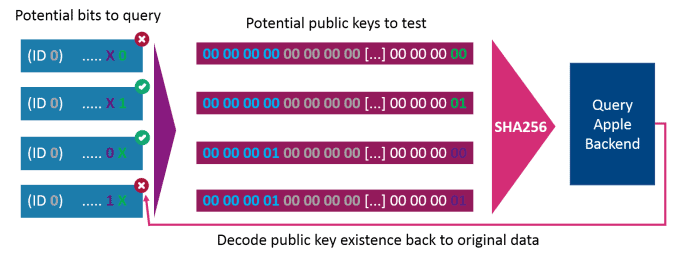

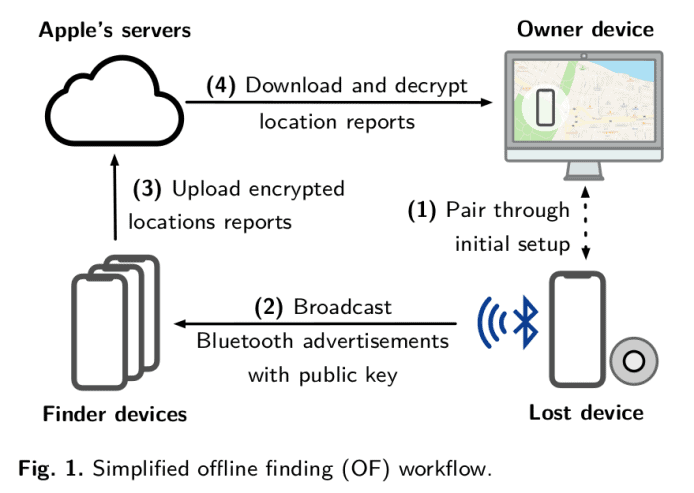

近日,德國資訊安全公司 Positive Security 的研究人員發現可以仿冒 AirTag 以廣播數據,並在當中插入任意資料,再利用 Apple 的 Find My 網絡來傳遞。Positive Security 表示,AirTag 傳送往「Find My」的數據串中,每一串數據都可插入一個任意的「00」或「01」的數據,黑客可利用這個特性,把數據植入 AirTag 訊息中並進行廣播,然後藉由他人的 iPhone 協助傳送。

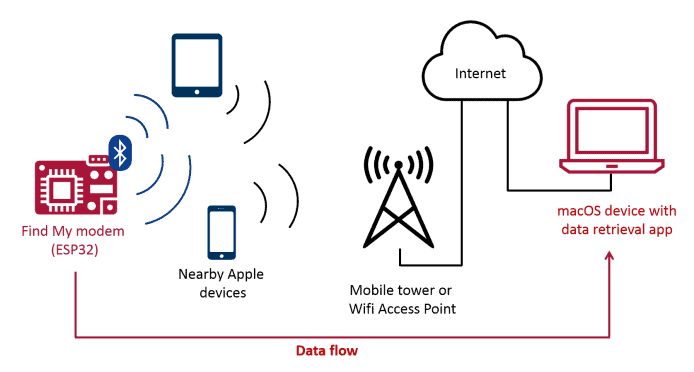

為測試這個理論的可行性,Positive Security 利用兩個元件來嘗試「入侵」Find My 網絡,一是發送 Find My 訊號的「Find My modem」ESP32,二是接收訊息用的 macOS 程式 DataFetcher。研究人員令 ESP32 變成一台數據機,模仿 AirTag 廣播訊號,藉由他人的 iPhone 協助將訊號傳送到 Find My 伺服器,研究員再以 DataFetcher 來接收並解密 ESP32 所傳遞的資料。

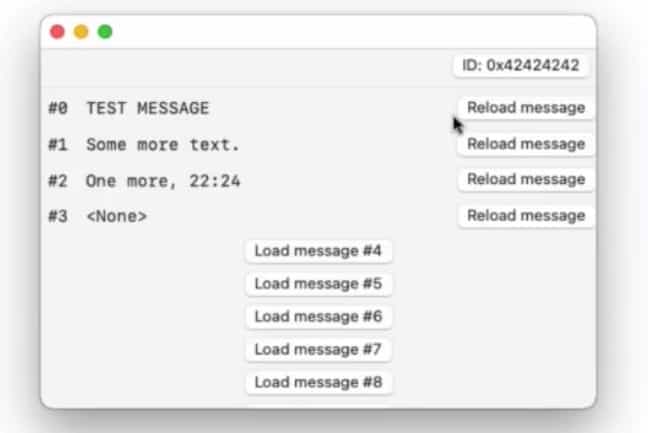

Positive Security 測試使用此「ESP32」裝置發送已植入特製訊息的訊號,透過第三者的 iPhone 手機上傳到「Find My」網絡,最終讀取資料的軟件能夠收取到 ESP32 所發出的數據串,並將訊號解讀成原本的訊息。經測試,這樣傳送訊息的速率為每秒 3 位元。16 位元的資料最快只用了 5 秒就能接收成功,傳送延遲率則為 1 分鐘至 60 分鐘,視乎是否有 iPhone 用戶經過此測試裝置。Positive Security 指黑客可利用此方法,讓沒有連接互聯網的小型裝置或感應器上傳其機密資料,並指 Apple 極難阻止有關這樣的應用。

資料來源:Positive Security

—

unwire.hk Mewe 專頁 : https://mewe.com/p/unwirehk

相關文章:

令 AirTag 最多可用十年 插 AA 電池最新充電盒「TimeCapsule」 AirTag 2 或將於 2025 年推出 配備超寬頻晶片、喇叭不易被拆除 iOS 18.2「尋找」功能新突破 支援與第三方共享遺失物品位置

分享到 :

最新影片