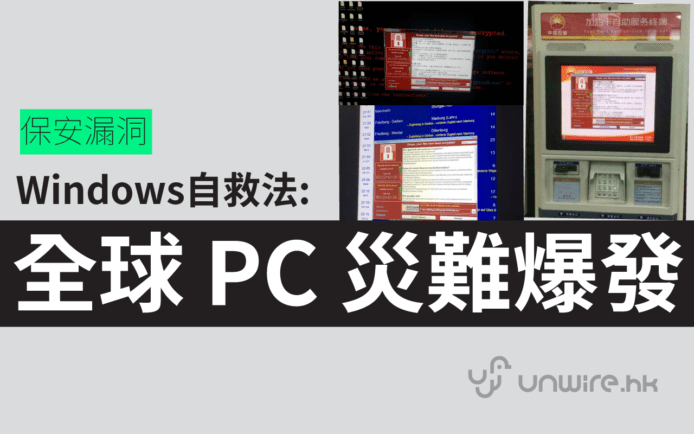

全球多個 Windows 電腦中伏,台灣已全球第二重災區,香港今早也一直有網友求救 ! 使用 Windows 的你跟著內文自救,不然你的珍貴相片或檔案被加密後就慘了,請分享幫助別人功德無量。

不按 FILE / 連結也中招

相信很多 unwire.hk 讀者都是聰明人,平常不會亂按 e-mail 連結或開啟不明檔案,但這種 WannaCry 病毒並不需要點擊開啟任何執行檔,它利用了 Windows 的 SMB 漏洞於Port 445 進行攻擊並於遠端執行,讓你防不勝放。

為何全球同一時間中伏

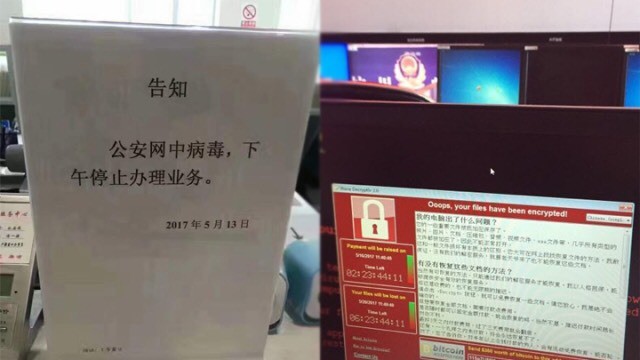

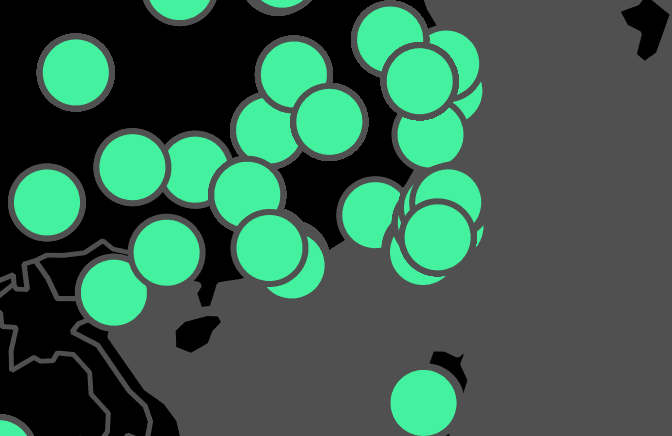

其實這個漏洞一早已被發現,不過很多舊版 Windows 用家未有更新修正檔,此病毒最厲害是能找網絡內所有未更新 Windows 的電腦再感染,因此擴散速度十分快。現時台灣成全球第二重災區,香港受害者也急速上升中,在<這裡>可以實時看到此病毒全球覆蓋圖

幾乎全 Windows 版本會中伏

這款 Wcry 病毒並不只針對閣下,在座全部版本的 Windows 都是受害者,當中包括 :

Windows 10(1507,1511,1607)

Windows 8 / 8.1

Windows 7

Windows Vista

Win Server 2008、2008 R2、2012、2012 R2

Windows RT

Windows XP

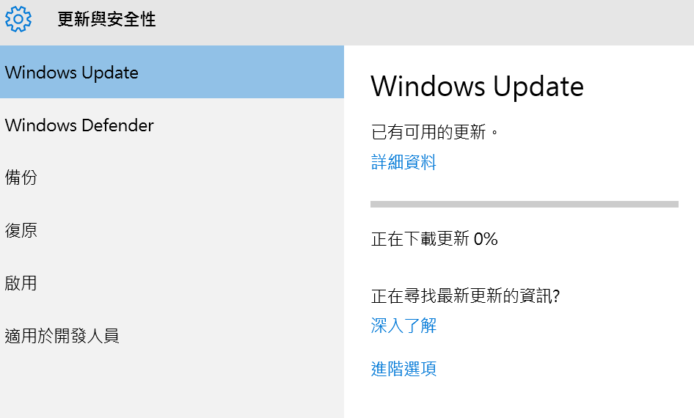

Win 10 自動更新者可逃過一劫

其實此病毒未爆發前,微軟已於 3 月 14 日的更新檔中修正,如果你是 Win 10 用家一早設定自動更新 Windows ,你也許不必擔心。

未收通知也可能中伏

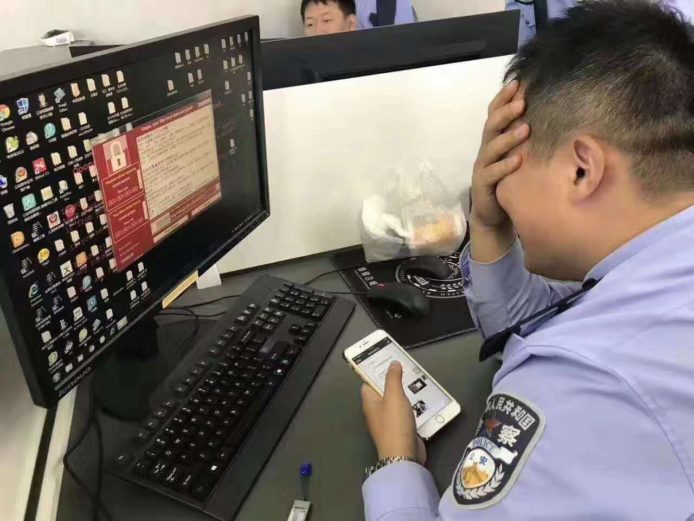

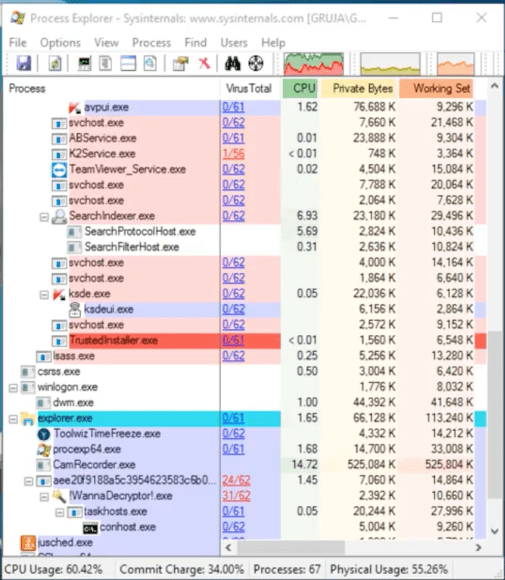

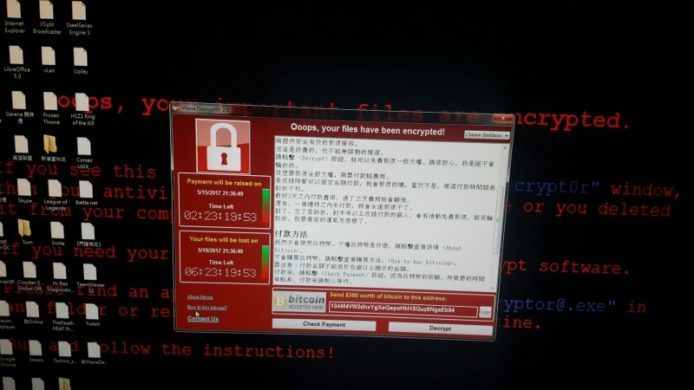

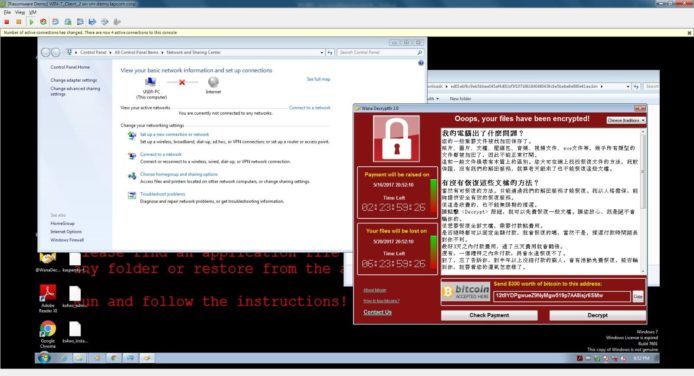

中伏後 Windows 會彈出死亡紅色視窗通知你,並要求支付 Bitcoin (現價約 300 美金)來解鎖。若名未看到紅色視窗不代表你未中伏。可能是未完成加密所有檔案的加密,此時你可以按 Ctrl Atl Del 呼叫程式管理員,看看有否異常的程式一直佔用 CPU 資源,而檔案管理員中開始出現附名 .WCRY 的檔案

==

香港微軟官方最新消息 (13/5 11:59pm)

Microsoft掌握到這個勒索軟件 “WannaCrypt” 和網路攻擊已經影響數個區域的不同行業。我們的安全團隊已迅速採取行動來保護我們的客戶,並已經增修最新偵測與防護功能以避免新的勒索軟件威脅(例如: 知名病毒軟件:Win32.WannaCrypt.) 。

今年3月份,我們已經發布了一個安全更新 (security updates),堵塞了這些攻擊所利用的漏洞。啟用Windows Update的用戶可以防止對此漏洞的攻擊。對於尚未應用安全更新的組織,我們建議您立即部署Microsoft安全公告MS17-010。對於已經安裝我們免費提供的防毒軟件,對該勒索軟件應可以有效偵測並清除,我們強烈建議用戶執行Windows Update 並持續更新,以降低被惡意攻擊的風險。

對於使用Windows Defender的客戶,我們今天稍早時間發布了一個檢測到Ransom:Win32 / WannaCrypt的威脅的更新。作為額外的“深度防禦”措施,請保持安裝最新反惡意軟件軟件。目前Windows Defender已經可以針對發作中的惡意程式,有效的偵測並清除;使用者可以從下列位置下載 Windows Defender: https://support.microsoft.com/zh-hk/help/14210/security-essentials-download

此外,我們正為所有客戶提供額外安全更新,以保護適用於早期Windows 軟件包括Windows Windows XP,Windows 8和Windows Server 2003的Windows平台。請使用以下連結下載安全更新: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

據我們瞭解,這個勒索軟件攻擊並沒有針對Windows 10,只要有下載3月份安全更新已能夠有效地防禦這次攻擊。我們藉此再次呼籲客户盡快升級Windows 10 ,並積極考慮落實部署Microsoft 企業級雲端服務,以時刻確保保安措施是最新版本,為客户提供最強大的防禦。企業用戶可以隨時聯繫Microsoft的客戶經理查詢。

客戶如有任何查詢,可致電Microsoft 香港客戶服務中心電話:+852 2388 9600

======

未中伏前解決方案:

Step 0 :

甚麼都不用說,先斷網絡進行備份!

星期一上班,我可以開電腦嗎 ?

先切斷網絡,移除 lan 線 /關掉 wifi ,用你的方法停止電腦接上網絡。開機後立即備份重要檔案,緊記別備份在本機或網絡磁碟上。

(免責聲明 : 修改 Windows 有風險請先備份,如因以下方法導致任何損失,本網恕不負責)

Step 1: 鎖埠

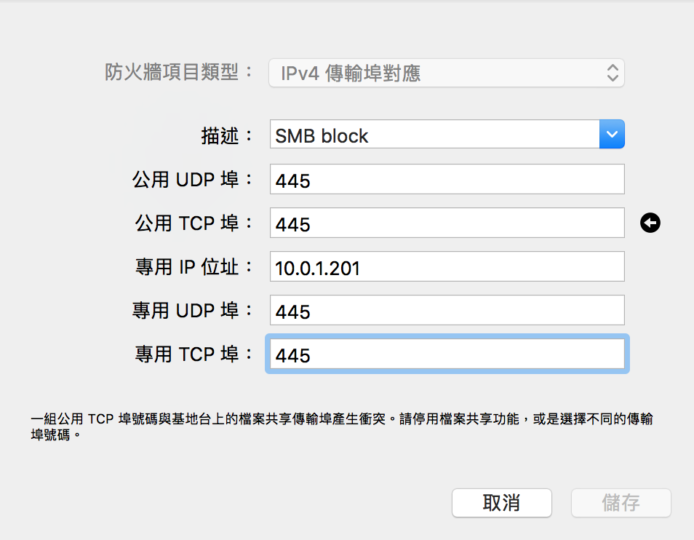

透過路由器 / 防火牆封鎖 139 及 445 埠

A)路由器 :

B) Windows 防火牆

如果你無法更改公司伺服器設定可以設定 Windows 防火牆,安全的話可以考慮先移除 LAN 線 / 關閉 Wifi

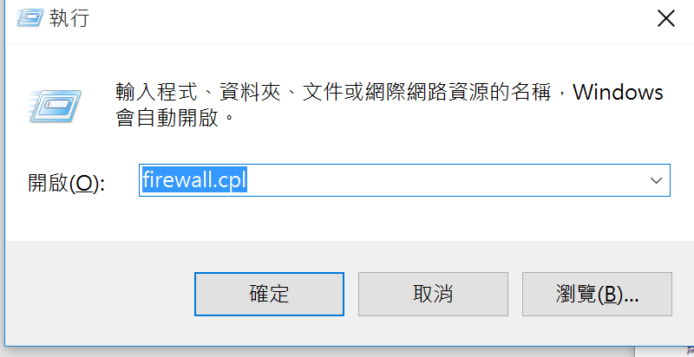

Step 1:

按 WIN + R 鍵 ,鍵入 firewall.cpl 按 enter

Step 1:

如果你 Firewall 未開啟,請按「請用建議的設定」去開啟

Step 2:

如已開啟了(綠色),請按左邊進階設定

Step 3:

左側按 輸入規則 > 右側按 新增規則

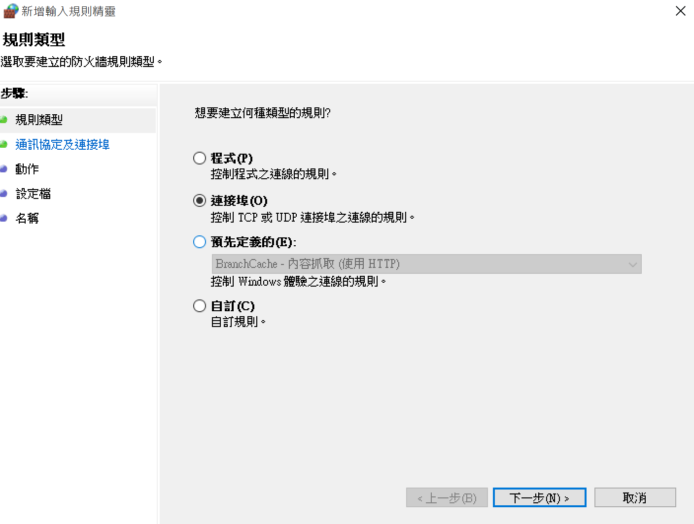

Step 4 :

選擇 通訊協定及連接埠,選 連接埠

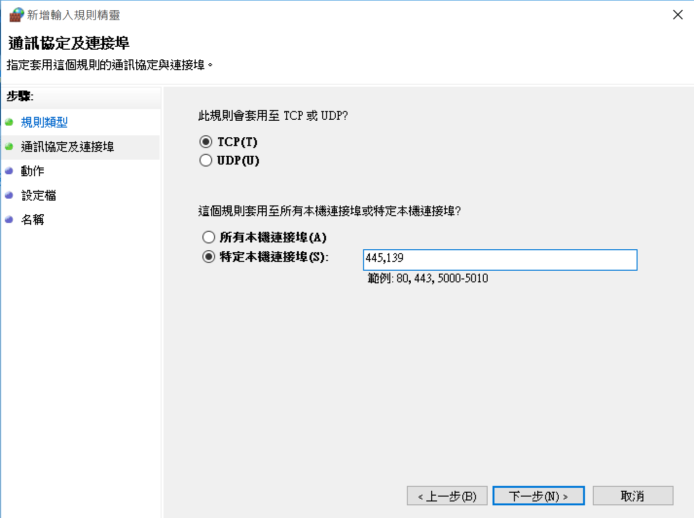

Step 5 :

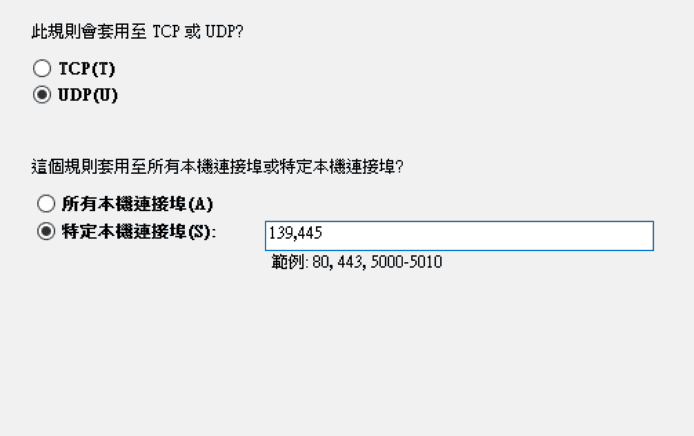

如下圖選擇 TCP , 特定本機連接埠選 445 ,139 ,下一步

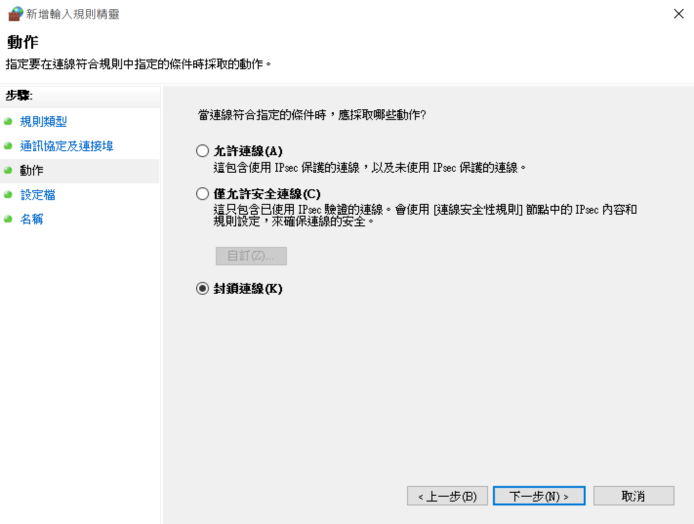

Step 6:

選擇封鎖連線,下一步

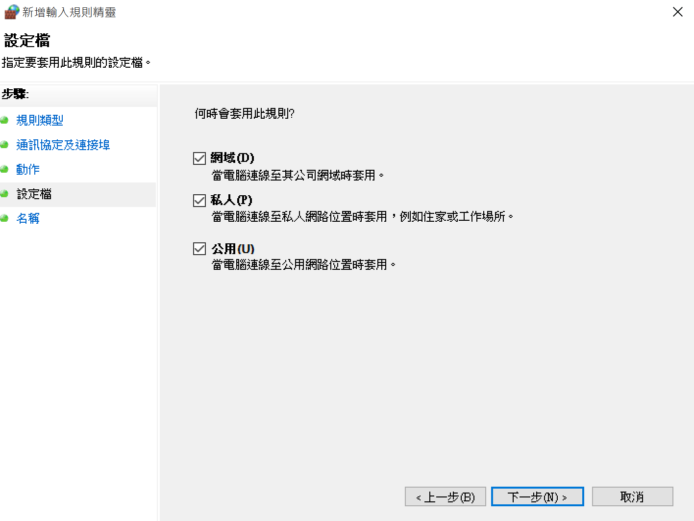

Step 7:

套用所有規則,下一步

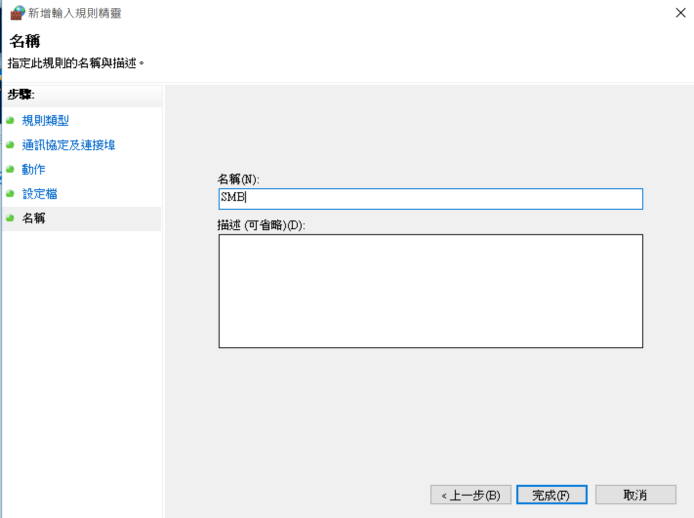

Step 8 :

隨意命名,完成

Step 9

重覆 Step 3 至 4 , 今次我們選擇 UDP , 特定本機連接埠選 445 ,139 ,下一步。重覆 Step 6 至 8

XP 用家可參考這個方法

改成阻檔 TCP 及 UDP 445 , 139

Step 2 :

你應該快安裝修正檔 !

Windows 10

去 Windows 更新便可

Windows 8.1 64:

==

其他舊版 Windows 已推出安全性更新

<官方修正檔網址>

======

如以上方法失效,你可以..

手動停止 Windows SMBv1 服務

如何你無法修改路由器設定,你可以通用系統管理員權限修改以下設定

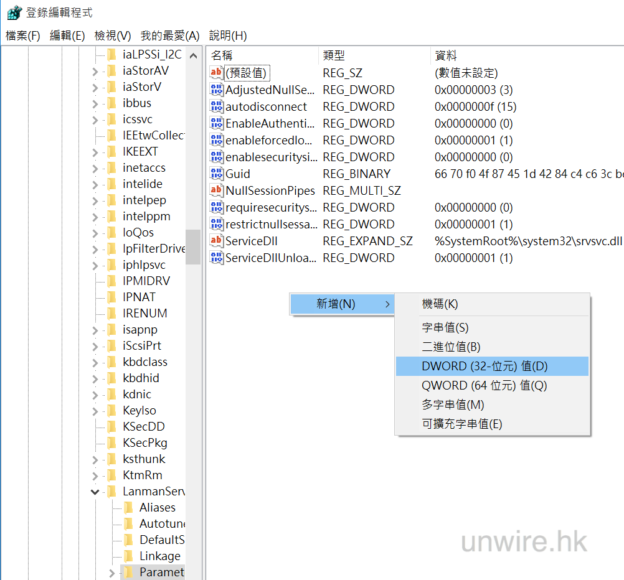

Windows 7/Sever 2008 / Vista 用家:

Step 1

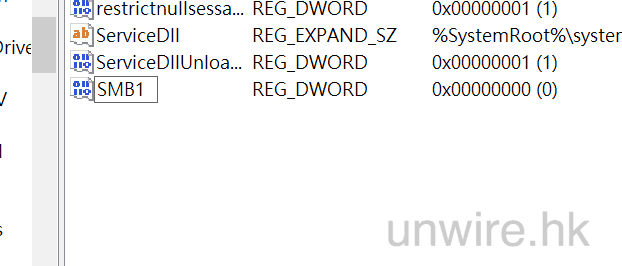

以系統管理員登入,執行regedit

Step 2

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanServer\Parameters

找空白處按右鍵新增 DWORD key SMB1, 其數值為 0 (日後成功執行修正檔的話,可把數值由 0 改回 1 )

Windows 8 或以上 :

Step 1

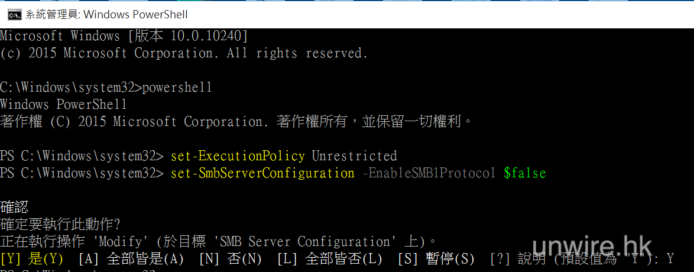

右按以管理員執行 CMD

Step 2

鍵入powershell (Enter)

set-ExecutionPolicy Unrestricted (Enter)

set-SmbServerConfiguration -EnableSMB1Protocol $false (Enter)

看到提示後選 Y

成功後重新開機便成功

(日後成功執行修正檔的話,照以上方法,最後一次由 $false 改為 $true )

=====

為何我之前一直有更新,一樣中伏 ?

因為資料顯示此病毒有潛伏期,設定為 5 月 12 附近的日子爆發 ! 因此有可能在你電腦自動更新前已中招潛服在內,以下圖片顯示就算你電腦無連網絡,潛伏於電腦內的病毒照樣爆發。

中伏後解決方案 :

檔案已被加密了怎算 ?

1) 修復檔案

由於加密的過程是這樣的 :

1. 從原檔產生新的加密檔

2. 把原檔刪除

理論上,我們可以利用平時「undelete」的軟件把刪除的檔案救回來,只要那個區域未被新資料覆寫上去就有機會救回。如發現你的硬碟已被感染,請即關機。把硬碟取出搬到「無毒」的電腦上進行修復,方法可以參考 <這裡>的「救 DATA 篇」,不過有心理準備,只有部份檔案可 100% 救回來。

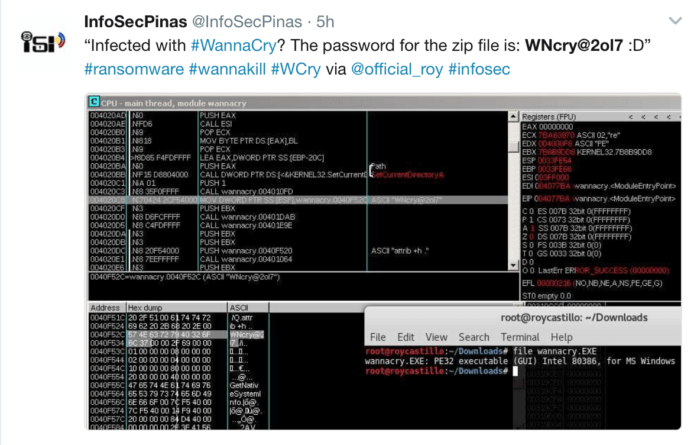

2) WNcry@2ol7 非解鎖密碼

Twitter 瘋傳 WNcry@2ol7 是解鎖密碼 ,但其實只是病毒一部份既解壓碼,用來解壓自己其中的 module繼續攻擊,有部份防毒軟件掃瞄不到有密碼的 zip 檔,所以部份病毒會用法方法加密自己的文件。

3)付款不等於會收到解密

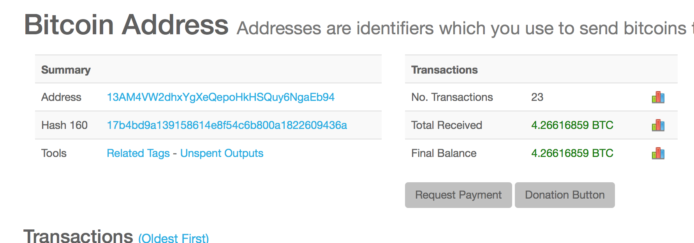

由於今次 BITCOIN 收款的地址是統一的,因此開發者無法證明支付者身份,任何人都可以冒認你跟病毒開發者說已付了帳,理論上會提供解密密碼機會很低。話雖如此,Bitcoin 追蹤資料顯示直到現時為止已有 23 單個交易,開發者收取了4.26616859 BITCOIN (現價計算的話,總值 7,210 美元)

4)勿亂安裝不明來歷的破解工具

Wanna Decrytor 暫時未有任何通用解密方法,可是中國網上已有很多所謂的破解工具,但其實檔案被加密後,那隨機密碼不可能用你自家電腦的運算力於短時間內破解,因此這類破解檔很多時是木馬程式,安裝後找尋 PC 內銀行或信用咭密碼,讓你受二次傷害

移除病毒步驟:

分享到 :

最新影片