Comaeio 創辦人 Matthieu Suiche 從新感染的電腦上發現最新的變種 WannaCry ,此新變種已非昨日卡巴斯基實驗室所發現的「無 Kill Switch 版」,而是已經改用新的 Kill Switch 地址

原始攻擊已被檔下

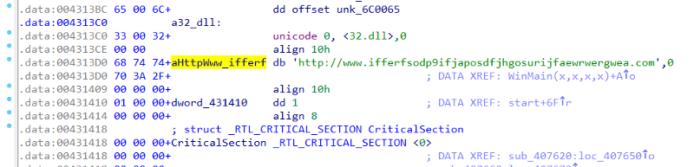

原始版本使用 iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 作為 Kill Switch 自我毁滅開關,隨即被MalwareTech 的有心人發現並第一時間把堿名註冊,暫時停止新一輪擴散。

Kill Switch 不是攻擊者良心

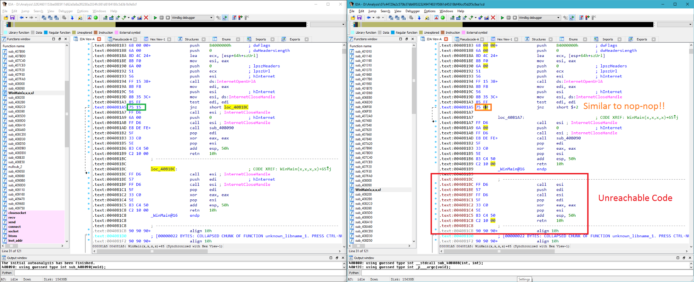

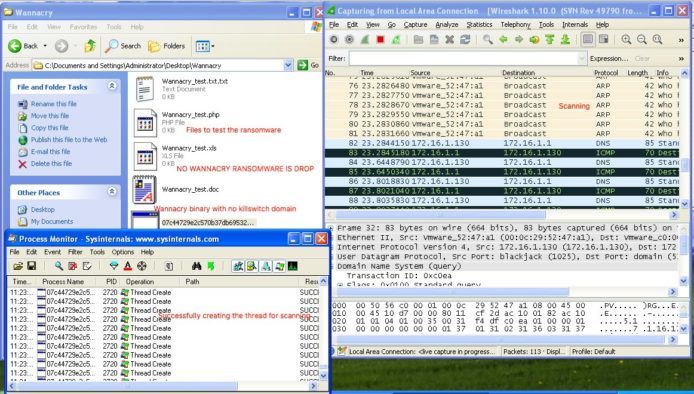

說到這裡先解構一下為何病毒會設置 Kill Switch 自我毁滅開關,當然不是為了最後的良心,而是用來逃避防毒軟件的分析。防毒軟件為擬似是病毒的檔案,設置了一個虛擬的運作環境,這個環境會阻擋此病毒的任何的網絡連線,但同時會製造假回應讓病毒以為成功連接,引它出手攻擊。

Wannacry 的自我毁滅開關就是用來檢測是否處於一個防毒軟件下的虛擬環境中,本應以上的域名是沒有人注冊,因此不會得到任何 DNS 回應,但若果在防毒虛擬環境下反為會有回應,因此若 Wannacry 知道了是防毒軟件下的環境,會停止動作以免被偵測殺掉,並在電腦上等待其他機會。

2.0 只是未成品

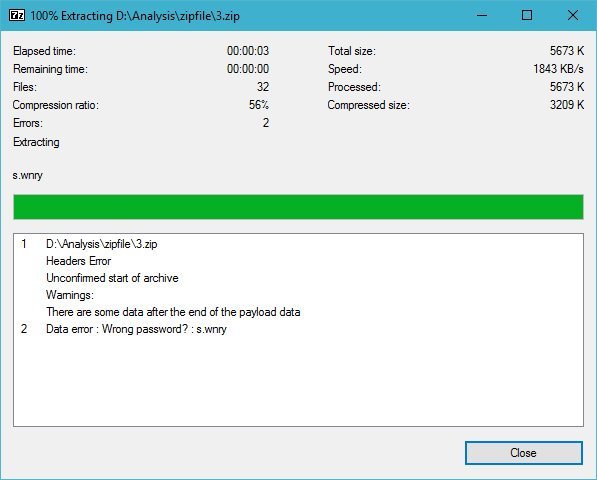

因此昨日卡巴斯基實驗室全球研究與分析團體總監 Costin Raiu 向外媒證實,沒有 Kill Switch 的「完美版」 WannaCry 已經來到。但 Matthieu Suiche 發現此版本損壞只能作部份運作,相信是攻擊者的未完成的失敗作品,雖未具殺傷力但仍有傳播力,因此不構成安全威脅。

真 3.0 版本殺出

不過故事未結束,3.0 新變種從新受感染的電腦被偵測出來,經 Matthieu Suiche 逆向破解後發現使用了 ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com 作為新的 Kill Switch 地址,幸運的是 Matt 立即用同樣的手法搶先購買了該域名,阻止了擴散。並且將連結數實即同步到 實時 Wanna Cry 感染地圖上

來源 :twitter

分享到 :

最新影片